1.116.661

kiadvánnyal nyújtjuk Magyarország legnagyobb antikvár könyv-kínálatát

Windows 2000 Biztonság

Azonnali megoldások

| Kiadó: | Kiskapu Kft. |

|---|---|

| Kiadás helye: | Budapest |

| Kiadás éve: | |

| Kötés típusa: | Ragasztott papírkötés |

| Oldalszám: | 543 oldal |

| Sorozatcím: | |

| Kötetszám: | |

| Nyelv: | Magyar |

| Méret: | 24 cm x 17 cm |

| ISBN: | 963-9301-22-1 |

| Megjegyzés: | Fekete-fehér ábrákkal illusztrálva. |

naponta értesítjük a beérkező friss

kiadványokról

naponta értesítjük a beérkező friss

kiadványokról

Fülszöveg

A nélkülözhetetlen kalauz a Windows 2000-re épülő biztonságos hálózatok tervezéséhez és üzemeltetéséhez Kötetünk, amely a minden szempontból biztonságos, ugyanakkor működőképes hálózatok fenntartásához nyújt ötleteket, azon biztonsági szakemberek érdeklődésére tarthat számot, akik Windows 2()()()-es környezetben dolgoznak. Nem csupán azok találhatják meg a keresett eljárásokat, akik kis vagy közepes méretű, legfeljebb pár száz felhasználót tartalmazó hálózatot üzemeltetnek, hanem azok is. akik a számos országban irodával rendelkező és az Internetre is nagymértékben támaszkodó nemzetközi nagyvállalatok számítógépes rendszeréért felelnek. A felmerülő témák megértését a könyv egyszerű stílusa és nyelvezete segíti. A főbb témák a következők: • Felhasználói, csoport- és számítógép-házirendek beállítása az Active Directory segítségével • Rugalmas biztonsági házirend kialakítása csoportházirend-objektumokkal • A kevésbé fontos feladatok átruházása megbízottakra a tartomány általános... TovábbFülszöveg

A nélkülözhetetlen kalauz a Windows 2000-re épülő biztonságos hálózatok tervezéséhez és üzemeltetéséhez Kötetünk, amely a minden szempontból biztonságos, ugyanakkor működőképes hálózatok fenntartásához nyújt ötleteket, azon biztonsági szakemberek érdeklődésére tarthat számot, akik Windows 2()()()-es környezetben dolgoznak. Nem csupán azok találhatják meg a keresett eljárásokat, akik kis vagy közepes méretű, legfeljebb pár száz felhasználót tartalmazó hálózatot üzemeltetnek, hanem azok is. akik a számos országban irodával rendelkező és az Internetre is nagymértékben támaszkodó nemzetközi nagyvállalatok számítógépes rendszeréért felelnek. A felmerülő témák megértését a könyv egyszerű stílusa és nyelvezete segíti. A főbb témák a következők: • Felhasználói, csoport- és számítógép-házirendek beállítása az Active Directory segítségével • Rugalmas biztonsági házirend kialakítása csoportházirend-objektumokkal • A kevésbé fontos feladatok átruházása megbízottakra a tartomány általános biztonságának feladása nélkül • Nyilvános kulcsokon és megosztott titkokon alapuló biztonsági rendszerek felállítása • A Kerberos 5 biztonsági protokoll használata • Fájlok és mappák titkosítása, illetve visszafejtése • Hitelesítő központ felállítása bizonyítványok kiadásához • Bejelentkezés intelligens kártyával • Intelligens kártyán elhelyezhető programok fejlesztése • Az Internet biztonságos használata bizonyítványok hozzárendelésével, illetve virtuális magánhálózatok segítségével • Hálózati szintű biztonság az IPSec protokoll használatával • A biztonsági beállítóeszközök használataA Fekete Könyvecske

A Fekete Könyvecske sorozatot olyan tömör, a gyakorlati feladatokat középpontba helyező kötetek alkotják, melyek segítségével gyorsan, az értékes idő elvesztegetése nélkül oldhatjuk meg a felmerülő problémákat. A sorozat elsősorban az operációs rendszerekre, a programozási nyelvekre és a mögöttük megbúvó technológiára összpontosít.

A szerzőről

Ian McLean 30 éves tapasztalattal rendelkezik a számítástechnikai iparban, kereskedelemben és oktatásban. Pályafutását mérnökként kezdte, később egyetemi oktatóként dolgozott, jelenleg saját tanácsadó cégét vezeti. MCSE + 1 és MCT fokozatokkal rendelkező szakemberként tucatnyi számítástechnikai könyvet írt és számos programozási cikke is megjelent.

Kiknek íródott a könyv?

Hálózati rendszergazdáknak és biztonságtechnikusoknak Biztonságos hálózatok kiépítését és üzemeltetését végző számítástechnikai szakembereknek Vissza

Tartalom

1. fejezet A Windows 2000 biztonsági szolgáltatásaiRöviden ....................................3

A Windows 2000 és az Active Directory ..................3

Elosztott biztonsági rendszerek és biztonsági protokollok.......5

Intelligens kártyák használata...........................7

Titkosítás .........................................8

IP biztonság........................................9

Virtuális magánhálózatok..............................9

Biztonsági beállító- és vizsgálóeszközök ..................10

Azonnali megoldások..........................11

Az Active Directory rendszer felépítése...................11

Biztonsági fiókok kezelése ............................13

A tranzitív kétirányú bizalmi viszonyok használata...........14

Felügyeleti jogok átruházása ..........................16

A hozzáférési jogosultságok finomhangolása hozzáférésszabályozási listák segítségével........................18

A biztonsági protokollok használata .....................20

A Security Support Provider felület használata .............22

A Kerberos 5 hitelesítési protokoll használata..............24

Kerberos jegyek.............................26

A Kerberos együttműködése a rendszerrel ........28

Együttműködés különböző rendszerek között

A Kerberos nyilvános kulcsú

hitelesítéssel kapcsolatos kiegészítései .....

Nyilvános kulcsú hitelesítés használata

az internetes kapcsolatok biztosítására............

Ügyfelek azonosítása SSL 3 segítségével

Külső felhasználók azonosítása....... ..........36

A Microsoft bizonyítványszolgáltatások...........37

A CryptoAPI................................38

Különböző cégek közti hozzáférés megvalósítása............39

Vállalati méretű megoldások ..........................41

Az NTLM hitelesítések használata ......................42

A Kerberos hitelesítések használata.....................42

A személyes-nyilvános kulcspárok és bizonyítványok használata . 43

Áttérés NTLM-ről Kerberosra....... ............44

Az intemetprotokollal kapcsolatos biztonsági rendszer használata . 44

Virtuális magánhálózatok használata.....................46

A biztonsági beállításokkal kapcsolatos eszközök használata ... 48

Áttérés Windows NT 4-ről Windows 2000-re..............51

2. fejezet Az Active Directory

és a hozzáférés-szabályozási listák

Röviden....................................55

A Windows 2000 Active Directory rendszere..............55

A címtár névtere ............................57

Az Active Directory mint kiszolgáló..............58

A biztonság és az Active Directory...............59

Hozzáférés-szabályozási listák..................60

Azonnali megoldások..........................60

Nyílt szabványok támogatása..........................60

A DNS rendszer támogatása....................6l

Az LDAJP támogatása.........................62

Szabványos névformátumok támogatása .................62

Programozási felületek használata ......................64

Az Active Directory szolgáltatási felületei .........64

A Windows Messaging API ....................67

Az LDAP C API .............................67

A Windows Script Host használata .....................67

Parancsfájlok futtatása a parancssorból ...........68

Parancsfájlok futtatása a Windowsból ............69

A méretezhetőség biztosítása..........................71

Tartományfák és erdők használata...............71

Az Active Directory - tartományok

és meghatalmazások segédprogram használata.....73

A szervezet felépítésének modellezése

címtár-objektumokkal ........................76

A felügyeleti rendszer finomhangolása ...........76

A címtár-szolgáltatások kiterjesztése

a kiegészíthető sémán keresztül ................78

Elosztott biztonsági rendszer használata..................79

Biztonsági beállítások megadása

a csoportházirend-szerkesztő segítségével ................80

A hozzáférés-szabályozási listák alapértelmezett

beállításainak elemzése..............................85

A felhasználókra vonatkozó alapértelmezett beállítások 86

A kiemelt felhasználókra vonatkozó

alapértelmezett beállítások ....................87

A tartományvezérlőkkel kapcsolatos csoportok.....88

A rendszergazdákra vonatkozó

alapértelmezett beállítások ....................89

A csoportok összetételének elemzése....................90

Váltás a különböző felhasználói környezetek között..........93

A biztonsági beállítások összehangolása az operációs

rendszer frissítése után ..............................94

A Biztonsági sablonok program használata................95

Készen kapott biztonsági sablonok..............97

Biztonsági szintek ...........................98

Az ACL-szerkesztő használata..........................99

3. fejezet Csoportházirendek

Röviden...................................105

A csoportházirendek tulajdonságai.....................105

A csoportházirendek és az Active Directory ..............107

Számítógépekre és felhasználókra

vonatkozó beállítások .......................109

Programok kezelése.........................110

Biztonsági beállítások .......................111

Parancsfájlok ..............................111

Azonnali megoldások.........................1 u

A csoportházirendek beillesztése

az Active Directory rendszerébe.......................112

A csoportházirendet kezelő beépülő modul beállítása .......113

Saját konzol készítése .......................1 ^

Hozzáférés tartományra vagy szervezeti egységre vonatkozó

csoportházirendhez ................................

Csoportházirend objektum létrehozása ..................117

Csoportházirend objektumok szerkesztése ...............119

Helyi bejelentkezés engedélyezése a felhasználóknak

a tartományvezérlőn ...............................120

Csoportházirendek kezelése ..........................123

Csoportházirend objektumok hozzáadása és tallózása .......124

Az öröklődéssel és felülbírálattal kapcsolatos beállítások.....126

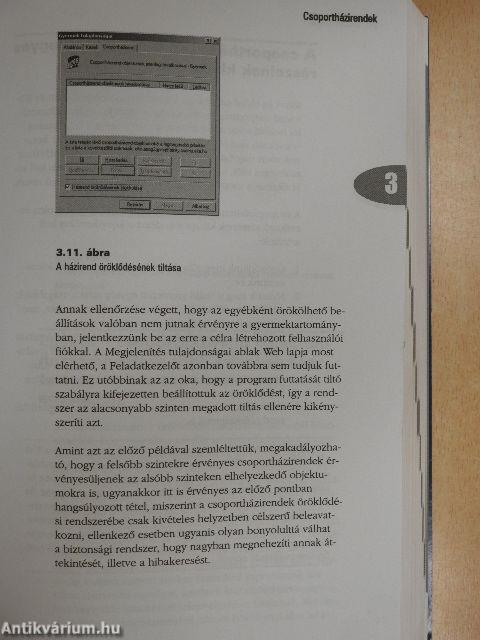

A házirendek öröklődésének tiltása.............130

A csoportházirend objektumok egyes részeinek kiiktatása .... 132

Egyetlen csoportházirend objektum hozzárendelése több

telephelyhez, tartományhoz vagy szervezeti egységhez......133

A rendszerleíró adatbázison alapuló szabályok kezelése......137

Felügyeleti sablonok létrehozása...............139

A rendszerleíró adatbázison alapuló szabályok

felülbírálata felügyeleti sablonok segítségével.....140

Windows NT és 9x ügyfelek támogatása.........141

Parancsfájlok létrehozása............................142

Kijelentkezési, illetve be- és kikapcsolási

parancsfájlok üzembe helyezése...............144

Szűrés biztonsági csoportokkal........................144

Visszacsatolt feldolgozás használata adott

számítógéphez kapcsolódó házirendek létrehozásához.......148

Naplózási házirend létrehozása........................153

4. fejezet Biztonsági protokollok

Röviden...................................157

Protokollok ......................................157

Az NTLM és a Kerberos rendszerek összehasonlítása .......158

Azonnali megoldások.........................161

Elosztott biztonsági protokoll üzembe helyezése ...........161

Kulcskiosztó központ használata.......................164

Kapcsolati jegyek használata..................1Ó6

Jegymegadó jegyek használata ................168

A Kerberos alprotokolljai ............................169

AS forgalom...............................170

TGS forgalom..............................171

CS forgalom...............................172

A bejelentkezések hitelesítése ........................174

Bejelentkezés intelligens kártyával..............177

Tartományi határokon átnyúló hitelesítés ........179

A Kerberos jegyek vizsgálata .........................183

A jegyek tartalma...........................183

A jegyek élettartamának korlátozása ............186

Megújítható Kerberos jegyek..................187

A hitelesítés átruházása.............................188

Köztes jegyek..............................189

Továbbított jegyek..........................189

A tartományi Kerberos házirend beállítása ...............190

Kerberos Security Support Provider (SSP) ........191

A Security Support Provider felület használata ............192

A biztonsági csomagok képességei .............196

5. fejezet A titkosító fájlrendszer

Röviden...................................201

Miért van szükség az adatok titkosítására?...............201

A titkosító fájlrendszer..............................202

Kapcsolat a felhasználóval....................203

Az adatok visszaállítása ......................204

Fájlok titkosítása ...........................205

Fájlok és könyvtárak visszafejtése ..............206

Visszaállítási műveletek......................206

Kriptográfia ...............................207

Az EFS felépítése...........................208

Azonnali megoldások.........................210

A Cipher parancssori segédprogram használata ...........210

Fájlok és könyvtárak titkosítása .......................212

Fájlok és könyvtárak titkosítása

a Windows Intéző segítségével ................212

Fájlok és könyvtárak titkosítása

a Cipher segédprogrammal ...................214

Fájlok és könyvtárak visszafejtése .....................214

Fájlok és könyvtárak visszafejtése

a Windows Intéző segítségével ................215

Fájlok és könyvtárak visszafejtése

a Cipher segédprogrammal ...................215

Titkosított fájlok és könyvtárak másolása,

áthelyezése és átnevezése...........................216

Titkosított fájlok és könyvtárak törlése...........217

Titkosított fájlok és könyvtárak mentése.................217

Titkosított fájlok, könyvtárak vagy meghajtók mentése

a Backup program segítségével................218

Titkosított fájlok és könyvtárak visszaállítása .............220

Titkosított fájlok, könyvtárak vagy meghajtók

visszaállítása a Backup program segítségével .....220

Mentett titkos fájlok visszamásolása másik számítógépre----222

A titkosítási bizonyítvány és a személyes kulcs

mentése..................................223

A titkosítási bizonyítvány és a személyes kulcs

visszaállítása másik rendszeren ................224

Alapértelmezett visszaállítási kulcs biztosítása

önálló számítógépen ...............................226

Alapértelmezett visszaállítási kulcs biztosítása tartományban . 228

Helyreállítási megbízottak kinevezése...................228

Vállalati hitelesítési központ üzembe helyezése .... 229

Fájl visszaállítására vonatkozó hitelesítés kérése . . . 229

Hitelesítés másolása CER fájlba ................230

Hitelesítés áthelyezése biztonságos PFX fájlba.....231

Tartományra vonatkozó adatvisszaállítási

házirend létrehozása ........................231

Szervezeti egységre vonatkozó adatvisszaállítási házirend

létrehozása ......................................233

Fájl vagy könyvtár visszaállítása.......................234

Az EFS használatának letiltása számítógépek egy csoportján .. 234

6. fejezet Nyilvános kulcsok

Röviden...................................239

Nyilvános kulcsokon alapuló titkosítás ..................239

Digitális aláírások.......................... 240

Személyazonosítás..........................240

Titkos kulcsú megállapodás nyilvános kulcsok

segítségével...............................241

Nagy mennyiségű adat titkosítása

megosztott titok nélkül ................................249

A titkosító kulcsok védelme és hitele ...................242

Bizonyítványok ............................243

Hitelesítő központok........................243

Bizalom és hitelesítés........................244

A Windows 2000 nyilvános kulcsú rendszerének elemei.....245

Bejelentkezés intelligens kártya segítségével......249

Az IPSec biztonsági rendszer..................250

Azonnali megoldások.........................250

Tartományi ügyfelek beléptetése ......................250

Visszaállító kulcsok .........................252

Bizonyítványok kiadása......................253

Bizonyítványok megújítása ...................254

A kulcsok és bizonyítványok használata .........255

Nyilvános kulcspárok és hitelesítések visszaállítása . 256

Azonos nyilvános kulcson alapuló programok

használata különböző gépeken................257

A bizonyítványok hitelessége..................257

A Windows 2000 nyilvános kulcsokon alapuló biztonsági

rendszerének használata ............................258

Bejelentkezés intelligens kártyával..............260

A Világhálóval kapcsolatos biztonsági beállítások..........261

A Microsoft Outlook beállítása az SSL használatára.........266

Nyilvános kulcsokon alapuló hitelesítés használata

az Internet Explorerben..............................264

Nyilvános kulcsokon alapuló biztonságos levelezőrendszer

felállítása........................................268

Digitálisan aláírt tartalom.....................270

Az Outlook Express beállítása nyilvános kulcsokon alapuló

biztonsági rendszer használatához .....................270

Digitálisan aláírt levél küldése.................274

Digitálisan titkosított levél küldése .............275

A címzett nyilvános kulcsának lekérdezése

kereskedelmi hitelesítő központtól .............276

Az Outlook beállítása nyilvános kulcsokon alapuló biztonsági

rendszer használatához .............................277

Az Üzenet digitális aláírása és az Üzenet titkosítása

ikonok felvétele az eszköztárba................279

Egyes üzenetek digitális aláírása és titkosítása.....280

A más rendszerekkel való együttműködés lehetőségének

biztosítása.......................................280

Az internetes szabványok használata............281

7. fejezet Bizonyítványszolgáltatások

Röviden...................................289

Bizonyítványok ...................................^89

Hitelesítő központok........................289

Hitelesítési rendszerek.......................290

Vállalati hitelesítő központ használata...................293

Többközpontú hitelesítési rendszerek ...................296

A bizonyítványok visszavonása................296

Azonnali megoldások.........................297

Hitelesítő központ felállítása..........................297

A Bizonyítványszolgáltatások weblapjainak használata ......302

A weblapokon megadott beállítások visszaigazolása . 303

A hitelesítő központtól kapott bizonyítványok telepítése .....304

A gyökérbizonyítvány letöltése ................305

Bizonyítvány kérése.........................307

Várakozó bizonyítványkérelmek teljesítése.......308

A kiadott bizonyítvány ellenőrzése .............308

Különleges bizonyítvány kérése .......................310

Bizonyítvány bejegyzése PKCS#10 fájl segítségével........313

Bizalmi viszony beállítása tartomány

és külső hitelesítő központ között......................314

Automatikus bizonyítványkérés beállítása................316

A bizonyítványszolgáltatások indítása és leállítása .........318

A hitelesítő szervezet adatainak mentése és visszaállítása ... 319

A hitelesítő szervezet adatainak mentése.........319

A hitelesítő szervezet adatainak visszaállítása .....321

A hitelesítő szervezet naplójának

és adatbázisának megjelenítése................321

A kiadott bizonyítványok visszavonása és a visszavont

bizonyítványok listájának közzététele ...................324

Bizonyítványok visszavonása..................324

Lista készítése a visszavont bizonyítványokról.....325

A visszavont bizonyítványok listájának megjelenítése . 325

A Hitelesítő szervezet program házirendi

és kilépési összetevőinek beállítása ....................327

8. fejezet Bizonyítványok hozzárendelése

felhasználói fiókokhoz

Röviden...................................333

Miért van szükség a bizonyítványok hozzárendelésére?......333

A hozzárendelés típusai .............................334

A felhasználó egyszerű neve szerinti hozzárendelés 335

Egy az egyhez típusú hozzárendelés............335

Több az egyhez típusú hozzárendelés...........336

Hol történik a hozzárendelés?.........................336

IIS ......................................336

Active Directory............................337

Azonnali megoldások.........................338

Felhasználói bizonyítvány telepítése....................338

Bizonyítvány beszerzése Microsoft

bizonyítványkiszolgálótól ....................338

Bizonyítvány telepítése kereskedelmi szolgáltatótól 340

Bizonyítványok kivitele..............................342

Hitelesítő központ bizonyítványának telepítése ............344

Az Active Directory beállítása az egyszerű felhasználónév

alapján történő hozzárendeléshez......................346

Webkiszolgáló bizonyítványának telepítése.......348

A Secure Sockets Layer beállítása...............350

Az Active Directory beállítása egy az egyhez típusú

hozzárendelés használatához .........................352

Az IIS beállítása egy az egyhez típusú

hozzárendelés használatához .........................354

Az Active Directory beállítása több az egyhez típusú

hozzárendelés használatához .........................356

Az IIS beállítása több az egyhez típusú

hozzárendelés használatához .........................358

A hozzárendelés ellenőrzése..........................360

Korlátozott elérésű fájl létrehozása .............360

A hitelesítés kikapcsolása.....................360

Kapcsolódás weblaphoz .....................362

9. fejezet Intelligens kártyák

Röviden...................................367

Mik azok az intelligens kártyák?.......................367

Az intelligens kártyák összeegyeztethetősége.............369

A PC/SC munkacsoport......................370

Az OpenCard keretrendszer...................371

Java kártyák...............................372

A Microsoft rendszere .......................373

Támogatott intelligens kártyák........................374

Támogatott kártyaolvasók ...........................374

Azonnali megoldások.........................376

Kártyaolvasó telepítése .............................376

A kártyaolvasó csatlakoztatása.................376

A kártyaolvasó illesztőprogramjának telepítése .... 377

Intelligens kártyákat bejegyző állomás felállítása...........379

Beiktató ügynöki bizonyítvány beszerzése .......380

Intelligens kártyák kibocsátása........................383

Intelligens kártyával kapcsolatos

bizonyítvány bejegyzése a felhasználó nevében . . . 383

Bejelentkezés intelligens kártyával.....................387

Interaktív bejelentkezés......................388

Bejelentkezés ügyfélazonosítással ..............391

Távoli bejelentkezés ........................392

Az intelligens kártyák képességeinek kihasználása .........393

Az intelligens kártyával rendelkező

felhasználók csoportjának kiválasztása ..........394

Az intelligens kártyákkal kapcsolatos

házirendi szabályok.........................395

Az intelligens kártyákkal kapcsolatos problémák megoldása .. 397

A felhasználó otthon felejtette a kártyáját.........397

A felhasználó elfelejtette a PIN kódját ...........398

A felhasználó odaadta a PIN kódját valaki másnak . 398

A felhasználó kivette a kártyát az olvasóból,

mielőtt a művelet befejeződhetett volna .........398

A PIN kódokkal kapcsolatos problémák .........398

Intelligens kártyák kiadása....................400

Az intelligens kártyákat bejegyző állomás biztosítása .......400

Alkalmazások elhelyezése intelligens kártyákon ...........401

A Smart Card Software Development Kit használata........402

IbyteBuffer................................403

ISCard ...................................404

ISCardAuth................................404

ISCardCmd................................405

ISCardDatabase............................406

ISCardFileAccess ...........................406

ISCardIS078l6.............................407

ISCardLocate ..............................408

ISCardManage .............................408

ISCardTypeConv ...........................409

ISCardVerify...............................4°9

A Microsoft API-k használata.........................410

CryptoAJPI ................................410

Scard COM................................412

Win32 ...................................412

A Java Card API 2.1. használata.......................412

Az OpenCard Framework használata....................414

10. fejezet Az IP Security rendszer

Röviden...................................421

Az IP Security által nyújtott védelem ...................421

Az IPSec szolgáltatásai .............................422

A rendszer által támogatott szabványok..........422

Biztonsági protokollok.......................424

Biztonsági társulások...............................425

A kulcskicserélési szakasz....................426

Az adatvédelmi szakasz......................427

A társulások élettartama......................427

Azonnali megoldások.........................428

Az IPSec műveletek vizsgálata........................428

Az IPSec beállításai................................430

Az IPSec beállítása egyes gépekre.....................435

Az IPSec beállítások ellenőrzése ...............438

Az IPSec házirendek törlése...................440

Az IPSec rendszer beállítása tartományra................440

Az IPSec tartományi házirend

működésének ellenőrzése....................441

A védelmi eljárások módosítása.......................442

Az IPSec beállítása szervezeti egység számára............443

Az IPSec házirendekre vonatkozó szabályok......446

Röviden...................................

Virtuális magánhálózatok használata....................449

Védett csatornák..................................450

Hitelesítés.......................................453

A PPTP és L2TP protokollok összehasonlítása.............455

Remote Authentication Dial-in User Service (RADIUS) ......456

Azonnali megoldások.........................457

A virtuális magánhálózat megtervezése .................457

VPN kiszolgáló felállítása ............................465

A VPN kiszolgáló beállítása ..........................468

A VPN ügyfél beállítása.............................470

A távoli hozzáféréssel rendelkező

felhasználók fiókjainak szervezése .....................472

Távoli hozzáférési házirend

létrehozása útválasztó-útválasztó VPN kapcsolatok kezeléséhez.. 474

Kölcsönös hitelesítés lehetővé tétele ...................475

Számítógép bizonyítványának automatikus lekérése ........477

L2TP és PPTP kapuk létrehozása ......................478

12. fejezet Biztonsági beállító- és vizsgáló eszközök

Röviden...................................483

Beállítóeszközök...................................483

A biztonsági sablonok beállításai ......................485

Fiókházirend ..............................485

Helyi házirend.............................485

Eseménynapló.............................486

Korlátozott csoportok .......................486

Rendszerszolgáltatások ......................486

Rendszerleíró adatbázis......................487

Fájlrendszer...............................487

Készen kapott biztonsági sablonok.....................487

Alap.....................................488

Kompatibilis...............................489

Biztonságos...............................439

Kiemelten biztonságos.......................489

Dedikált tartományvezérlő....................49O

Azonnali megoldások.........................490

Biztonsági beállítások megadása és elemzése.............490

Biztonsági sablon módosítása ........................492

Biztonsági beállítások kivitele.........................494

A biztonsági sablonok szerkesztése ....................495

Készen kapott sablonok szerkesztése ...........496

Saját sablon készítése másolás

és beszúrás használatával.....................497

A Secedit parancs használata.........................498

A rendszer biztonságának elemzése ............498

A rendszer biztonságának beállítása ............500

Biztonsági beállítófájl érvényességének ellenőrzése 502

A biztonsági beállítások frissítése...............502

A biztonsági beállítások kivitele................503

13. fejezet Gyakran használt kifejezések és rövidítések

Gyakran használt kifejetések és rövidítések.........505

Tárgymutató................................529

Témakörök

- Műszaki > Informatika > Számítógép > Alkalmazása

- Műszaki > Informatika > Egyéb