1.069.408

kiadvánnyal nyújtjuk Magyarország legnagyobb antikvár könyv-kínálatát

VISSZA

A TETEJÉRE

JAVASLATOKÉszre-

vételek

Hacker kézikönyv - CD-vel

Feltörés kontra védelem

| Kiadó: | Computer Panoráma Kiadó |

|---|---|

| Kiadás helye: | Budapest |

| Kiadás éve: | |

| Kötés típusa: | Fűzött kemény papírkötés |

| Oldalszám: | 240 oldal |

| Sorozatcím: | |

| Kötetszám: | |

| Nyelv: | Magyar |

| Méret: | 22 cm x 17 cm |

| ISBN: | 963-7639-22-5 |

| Megjegyzés: | CD-melléklettel. Fekete-fehér ábrákkal. |

naponta értesítjük a beérkező friss

kiadványokról

naponta értesítjük a beérkező friss

kiadványokról

Tartalom

| A bank-hackelés | 15 |

| A feladat | 16 |

| Feltételek | 16 |

| A megoldáshoz vezető út | 17 |

| Hozzáférési út - információszerzés a Social Engineering módszerrel | 18 |

| A megfelelő cél keresése | 20 |

| Takarékpénztárak - túl sok szerverellenőrzés | 20 |

| Kutatás: IIS szerver kerestetik | 21 |

| Az operációs rendszer és a tranzakciós szoftver | 22 |

| Hogyan védik a szervert? | 23 |

| Nincsenek logfájlok - ezt biztosan az OFX irányítja | 26 |

| Adatátadás scriptekkel | 26 |

| Az adatletöltés | 28 |

| Utóirat a bank-hackeléshez | 29 |

| Összefoglalás | 29 |

| Sajtóbeszámolók | 30 |

| Tapasztalatok más bankoknál | 33 |

| Forgatókönyv a takarékpénztár-területen | 33 |

| A windows-rendszerek (9x, NT, 2000) gyenge pontjai | 37 |

| A hackeren túl - merevlemez-fejreállás, adatbetekintés vagy lopás | 38 |

| Különbségek a Windows 9x, az NT és utódai között | 39 |

| A fizikai támadás | 39 |

| Képernyővédő-jelszó - a bennfenteseknek nem okoz problémát | 42 |

| Automatikus lejátszás - a betörés előkészítése CD-vel | 44 |

| A jelszavak kikémlelése | 47 |

| Érdekes jelszavak szinte mindenütt akadnak | 47 |

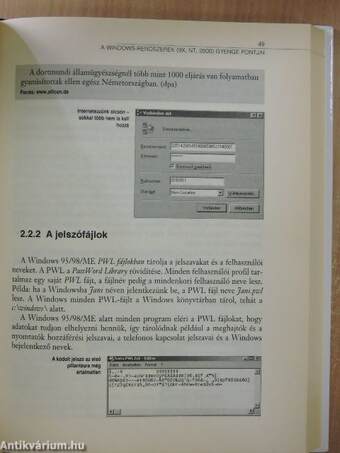

| A jelszófájlok | 49 |

| Jelszavak a Windows 2000 alatt | 51 |

| A távoli elérésű támadás - internet- vagy hálózati felhasználók, vigyázat! | 52 |

| A fájl- és nyomtatómegosztás - veszélyes biztonsági rések | 53 |

| Mik azok a szkennerek, és hogyan működnek? | 54 |

| Milyen lehetőségeik vannak a betolakodóknak? | 56 |

| Jelszóval védett megosztások | 57 |

| BruteForce-rohamok a megosztási jelszavak ellen | 57 |

| Óvintézkedések | 58 |

| További támadási technikák | 59 |

| Alapok | 61 |

| Az anonim internetezés csökkenti a kockázatot | 62 |

| A legtöbb felhasználó sokat elárul | 63 |

| Névtelenül | 65 |

| A TCP/IP | 68 |

| Mi a TCP/IP? | 68 |

| Különböző protokollok a rétegekben | 70 |

| Néhány alkalmazás és protokoll használata és a biztonságosságuk | 80 |

| A Telnet | 81 |

| Az FTP | 82 |

| Az IRC | 84 |

| Az IP-címzés | 85 |

| A portokról | 87 |

| A trójaiak | 91 |

| A történelmi minta | 92 |

| Miből áll egy trójai? | 92 |

| A szerver kiosztása | 93 |

| A kliens otthon marad, és vezérli a szervert | 94 |

| Hogyan szerzik meg a hackerek az IP-t? | 95 |

| Így álcázzák és terjesztik a trójaiakat | 96 |

| A trójaiakat fájlokba integrálják | 96 |

| Álcázás a WinZip-pel | 97 |

| A trójaiakat az ICQ-val is tovább lehet adni | 98 |

| Elég egy CD és az automatikus lejátszás funkció | 99 |

| A lemezek majdnem ugyanígy működnek | 100 |

| További terjesztési stratégiák | 100 |

| Mit csinálnak a hobby-hackerek a trójaiakkal? | 101 |

| Sub7 - egy trójai rémisztő lehetőségekkel | 102 |

| Támad a Sub7 | 103 |

| BackOrifice 2K - Hálózati eszköz vagy támadás a Microsoft ellen | 105 |

| A BO2K és összetevői | 106 |

| Így ismerjük fel a trójait a rendszerünkben | 107 |

| Vírus- és trójai-szkenner | 107 |

| AutoRun bejegyzések | 108 |

| Windows-Registry - ez már izgalmas | 109 |

| Módszerek az Explorer.exe-vel a C:\meghajtóra | 112 |

| A runonce.exe kicserélése | 112 |

| Vírusok - veszélyes fájlok | 113 |

| Alapok | 115 |

| Defektes cluster mint álcázás | 116 |

| Miről ismeri fel a vírusvizsgáló a vírust? | 117 |

| Videokártyák - az elvetemült támadók búvóhelyei? | 117 |

| A vírus felépítése | 117 |

| Hogyan fertőz meg a vírus egy fájlt? | 118 |

| Így fertőznek a bootszektor vírusok | 118 |

| A dropper vírust helyez el | 119 |

| A legfontosabb vírustípusok rövid áttekintése | 119 |

| Bootszektor vírusok | 119 |

| Companion vírusok | 121 |

| Killerprogramok | 121 |

| Logikai bombák | 122 |

| Makrovírusok | 122 |

| Hálózati vírusok | 122 |

| Polimorf vírusok | 124 |

| Stealth vagy rejtőzködő vírusok | 124 |

| A TSR fájlvírusok | 124 |

| Update vírusok | 125 |

| Férgek - az ILOVEYOU és társai | 125 |

| Időzítők | 126 |

| Word markrovírus írása | 126 |

| Minden ténykedés központja - a Normal.dot fájl | 126 |

| Modul vagy osztálymodul? | 127 |

| Vírusok kontra ServiceRelease | 127 |

| Modul makrók | 127 |

| Ilyet is lehet: a vírus egy Payload-ot hív meg | 131 |

| A vírus fájltulajdonságokat vagy szövegtartalmakat változtat meg | 132 |

| A vírus jelszóval védi a fájlt | 133 |

| Megfertőzött osztálymodulok | 133 |

| ILOVEYOU | 137 |

| Mi az a féreg? | 138 |

| A működési mód | 138 |

| Hogyan tudott a féreg elterjedni? | 140 |

| A forrás - kommentárokkal | 140 |

| Hogyan működnek a vírusvizsgálók? | 149 |

| Szkennermodul | 149 |

| Víruspajzs | 150 |

| "Fertőtlenítő" | 150 |

| A vírusvédő program kiválasztásának a szempontjai | 150 |

| Szkennelés - A rések keresése | 151 |

| A szkenner | 152 |

| Szkennelési eljárások | 153 |

| Szkennelés teljes TCP-kapcsolattal | 153 |

| Félig nyitott TCP-szkennelés | 153 |

| TCP-FINT-Scan | 154 |

| Fragmentált szkennelés | 154 |

| UDP-ICMP-Port-Unreachable szkennelés | 154 |

| UDP-Recvfrom-And-Write szkennelés | 155 |

| ICMP-echo-scanning/ping-szkennelés | 155 |

| A nyitott portok csak a kezdetet jelentik | 155 |

| A portszkennelés elleni védelem | 157 |

| Jelszófeltörés | 157 |

| Hackelt security-site - jelszófeltöréssel ez is lehetséges | 158 |

| Mire kell ügyelni a felhasználói oldalról? | 160 |

| A jelszófeltörők | 161 |

| Ismert felhasználói nevek jelszavainak a kitalálása | 162 |

| A beállítások egy áttekintésben | 162 |

| Jelszavak megfejtése a John the Ripperrel | 163 |

| Single Mode | 163 |

| A szólista módszer | 164 |

| Incremental mód | 164 |

| External mód | 165 |

| A John legfontosabb parancsai | 165 |

| A jelszófájl | 165 |

| Támadások az internet-felhasználók ellen | 167 |

| E-mail támadások | 168 |

| Mailbombák - túlcsordul a postafiók | 168 |

| A fájlmelléklet kitömése | 170 |

| A ConCon bug | 172 |

| ICQ - praktikus és veszélye | 174 |

| Az ICQ - biztonsági kockázat? | 175 |

| Milyen biztonsági rések vannak? | 176 |

| Sniffer | 181 |

| Mi az a sniffer? | 182 |

| Hogyan működik egy sniffer? | 182 |

| A sniffer veszélyei | 184 |

| Mit lehet tenni a snifferek ellen? | 184 |

| A Denial of service támadás | 187 |

| Az IP-spoofing mint előfeltétel | 188 |

| Out-of Band csomagok - a "nuken" | 189 |

| Large Packet-támadások avagy a Ping of Death | 190 |

| Land támadások | 190 |

| TCP-Syn-Flooding | 191 |

| Ping-Flodding | 192 |

| Smurf | 192 |

| DDoS - Distributed Denial of Service támadások | 192 |

| Védelem a DoS-támadások ellen | 193 |

| Buffer-overflow | 195 |

| Az operációs rendszer memóriakezelése | 196 |

| Szöveg | 197 |

| Adatok | 197 |

| A stack (magyarul: halom/rakás) | 197 |

| A Buffer-Overflow-támadások | 197 |

| Hogyan lehet ezt kihasználni? | 198 |

| Hogyan működik? | 199 |

| Minek kell a Shellcode változónál állnia? | 202 |

| Áldozat a Buffer-Overflow-kért | 208 |

| Honnan lehet felismerni a Buffer-Overflow-t? | 209 |

| Milyen védelmi mechanizmusok vannak? | 211 |

| Összefüggés a CPU és a Buffer-Overflow között | 212 |

| A Buffer-Overflow-k és a tűzfalak | 212 |

| Biztonság a weben | 213 |

| CGI-scriptek biztonságossága | 214 |

| A CGI további ismert gyenge pontjai | 217 |

| Látogatásszámláló résekkel - count.cgi | 221 |

| Védelem | 221 |

| BBS biztonság | 222 |

| Jelszóval védett webterületek megtámadása | 224 |

| Védelem | 225 |

| Hitelkártya fake-ek | 226 |

| Defacement - a "script kidek" nemzeti sportja | 227 |

| Hogyan védhetjük meg a webszervert? | 229 |

| Tűzfalak | 231 |

| A tűzfal feladatai | 232 |

| A tűzfal biztonsági szempontból fontos összetevői | 233 |

| A tűzfalak kategóriái | 234 |

| Tűzfal-koncepciók | 235 |

| Hogyan ismeri fel a támadó a tűzfalat? | 236 |

| Desktop tűzfalak | 237 |

| Egy desktop tűzfal megtámadása | 239 |

| Védelem a desktop tűzfallal | 240 |

Témakörök

Thomas Vosseberg

Thomas Vosseberg műveinek az Antikvarium.hu-n kapható vagy előjegyezhető listáját itt tekintheti meg: Thomas Vosseberg könyvek, művekMegvásárolható példányok

Nincs megvásárolható példány

A könyv összes megrendelhető példánya elfogyott. Ha kívánja, előjegyezheti a könyvet, és amint a könyv egy újabb példánya elérhető lesz, értesítjük.