1.123.467

kiadvánnyal nyújtjuk Magyarország legnagyobb antikvár könyv-kínálatát

Számítógépes hálózatok biztonságtechnikája

| Kiadó: | Kossuth Kiadó |

|---|---|

| Kiadás helye: | Budapest |

| Kiadás éve: | |

| Kötés típusa: | Ragasztott papírkötés |

| Oldalszám: | 312 oldal |

| Sorozatcím: | |

| Kötetszám: | |

| Nyelv: | Magyar |

| Méret: | 23 cm x 16 cm |

| ISBN: | 963-09-4153-8 |

| Megjegyzés: | Fekete-fehér fotókkal és ábrákkal illusztrált. |

naponta értesítjük a beérkező friss

kiadványokról

naponta értesítjük a beérkező friss

kiadványokról

Tartalom

| Biztonság az interneten és az intraneteken: a kockázatok elemzése | |

| Az elektronikus adatfeldolgozás infrastruktúrájának alapvető kockázatai | 6 |

| Az internetes csatkalkozás veszélyei | 7 |

| Vállalaton belüli intranetek veszélyei | 7 |

| Kockázatelemzés | 8 |

| A kockázat meghatározása | 8 |

| A kockázatok elemzésének alapelemei | 8 |

| Részletes kockázatelemzések | 13 |

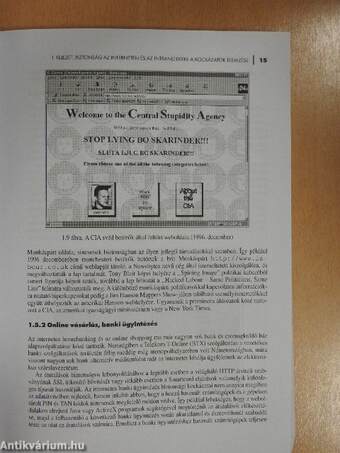

| Az internet használatának általános kockázatai | 14 |

| Hírek és információk közreadása vagy hamisítása álnéven | 14 |

| Online vásárlás, banki ügyintézés | 15 |

| Tiltott, rosszindulatú online üzleti praktikák | 17 |

| Az adatvédelem megsértése | 18 |

| Jogbizonytalanság a kibertérben | 18 |

| Számítógépes bűnözés: tettesek és indítékok | |

| A potenciális támadók identitása | 20 |

| Hackerek az egyetemek környékéről | 20 |

| Munkatársak: a belülről fenyegető potenciális veszély | 21 |

| Hackerek a számítógépes alvilágból | 21 |

| Hétköznapi bűnözők a kábítószeres, maffiás környezetből | 24 |

| Kiberbűnügyek: professzionális betörők | 25 |

| A fenyegetés növekszik | 25 |

| Betörők és vírusok - az első 30 év | |

| A hatvanas és hetvenes évek telefonos kalózai | 26 |

| Az első betörők | 26 |

| Földalatti postafiókok (BBS) | 30 |

| Az ősvírusoktól a trójai programokig | 30 |

| A kilencvenes évek professzionális betörői | 31 |

| Számítógépes bűnözés és a költségkihatásai | 36 |

| Az internet és az intranetek architektúrája | |

| Az Internet Protocol (IP) | 39 |

| A Transmission Control Protocol (TCP/IP) | 40 |

| A User Datagram Protocol (UDP) | 43 |

| Internet protokollok soros vezetékekhez | 44 |

| Serial Line Internet Protocol (SLIP) | 44 |

| Point to Point Prototol (PPP) | 45 |

| Címzés az IP hálózatokban | 46 |

| Az internet DNS rendszere | 50 |

| A DNS protokoll | 51 |

| Internet Protocol Next Generation (IPv6) | 52 |

| Az IPv6 címformátuma | 53 |

| Az IPv6 adatformátuma | 54 |

| Autentifikáció és rejtjelezés | 55 |

| A Word Wide Web (WWW) | 56 |

| HTML dokumentumok | 57 |

| A WWW univerzális internetes címzési sémája: az URL | 58 |

| HTTP: a WWW kommunikációs protokollja | 59 |

| A 3D-s WWW: a VRML (Virtual Reality Modeling Language) | 62 |

| Interaktív WWW alkalmazások: CGI és Java | 63 |

| MIME és a WWW segédalkalmazásai | 65 |

| Elektronikus posta | 67 |

| SMTP (Simple Mail Transfor Protocol, RFC821) | 68 |

| MIME (Mltipurpose Internet Mail Extensions RFC1522) | 71 |

| S-MIME | 74 |

| PEM (Privacy Enchanced Mail) | 74 |

| Internetes hírszolgáltatás | 74 |

| A hírek továbbítása | 74 |

| A hírcsoportok hierarchiája az interneten | 75 |

| A hálózati hírek formátuma (RFC1036) | 75 |

| A Network News Transfer Protocol (NNTP RFC977) | 77 |

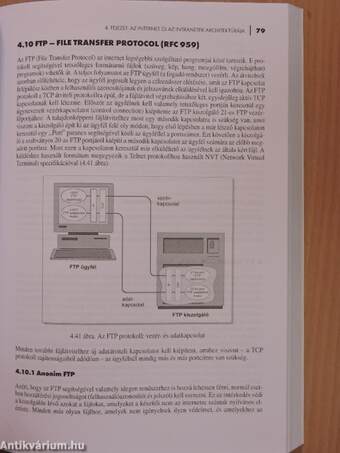

| FTP - File Transfer Protocol (RFC9a59) | 79 |

| Anonim FTP | 79 |

| TFTP - Trivial File Transfer Protocol | 80 |

| Telnet | 80 |

| Internet és intranetek: támadási pontok és gyenge helyek | |

| Ismerethiányok és emberi mulasztások | 82 |

| Social Hacking | 82 |

| A vállalati szervezet mint biztonsági kockázat | 83 |

| Hiányosságok a szoftverek tervezésében | 83 |

| Védtelen hardverek | 84 |

| A leggyakoribb betörései módszerek | 84 |

| Az internet ügyfeleinek megnyugtatására | 86 |

| Az operációs rendszer mint biztonsági kockázat: Unix | |

| Unix - fejlődés és biztonsági architektúra | 87 |

| Felhasználói fiókos és jelszavas támadások | 88 |

| Jelszavak kitalálása | 88 |

| Jelszavak módszeres kitalálása a passwd jelszófájl segítségével | 89 |

| Irányelvek a jelszó megválasztásához | 91 |

| Jelszóvizsgálatok kitalálós programokkal | 93 |

| A passwd fájl védelme | 94 |

| Protokollelemzés a jelszavak szűrése révén | 94 |

| Bejelentkezés, jelszó figyelése memóriarezidens programokkal | 95 |

| Jelszavak "kihalászása" trójai programokkal | 95 |

| Egyszeri jelszavak és Smartcardok | 95 |

| Unix hálózatokkal szembeni támadások | 96 |

| TCP/IP hálózati alkalmazások működése Unix alatt | 96 |

| Támadások az rlogin és az rsh szolgáltatáson keresztül | 97 |

| TFPT, RARP és BOOTP | 98 |

| NFS - Network File System | 99 |

| NIS támadások | 100 |

| Az NTP támadás | 100 |

| Biztonsági hézagok az X.11/X-Windows rendszerben | 100 |

| Támadások nix alkalmazásokon át | 103 |

| Sendmail támadások | 104 |

| MIME támadások | 104 |

| Postcript támadások | 105 |

| Social Hacking finger és whois alkalmazásokkal | 106 |

| Unix szabotázsakciók | 106 |

| Ping of Death | 107 |

| SYN Flooding támadások | 107 |

| Stratégiák Unix rendszerek védelmére | 107 |

| Unix-biztonság: információk az internetről | 109 |

| Az operációs rendszer mint biztonsági kockázat: Windows NT | |

| A Windows NT biztonsági architektúrája | 112 |

| Felhasználói fiókos és jelszavas támadások | 113 |

| Jelszavak kitalálása | 114 |

| NT-s jelszavakat feltörő támadások | 114 |

| GetAdmin.Exe támadások | 115 |

| Regstry támadások | 115 |

| NTFSDOS.EXE támadás | 1156 |

| Linux ntfs támadások | 115 |

| SAMBA támadások | 115 |

| Windows NT hálózatokkal szembeni támadások | 116 |

| SMB támadások | 116 |

| RPC támadások | 116 |

| Red-Button támadás | 117 |

| DLL támadások | 117 |

| Támadások NT alkalmazásokon keresztül | 118 |

| NT szabotázsakciók | 118 |

| Ping of Death | 119 |

| SYN-Flooding támadások | 119 |

| CPU támadások | 119 |

| SMB összeomlások | 119 |

| Stratégiák Windows NT rendszerek védelmére | 119 |

| Támadások a Windows 3.11 és 95 rendszerekkel szemben | 121 |

| Stratégiák Windows 3.x és 95 rendszerek védelmére | 121 |

| NT-rendszerek biztonsága: információk az internetről | 122 |

| Kommunikációs protokollok mint biztonsági kockázat | |

| Támadások az inernetes protokollok alapján | 124 |

| Internet Address Spoofing | 125 |

| A TCP szekvenciaszámos támadás | 125 |

| ICMP támadások | 128 |

| Az IP-Fragment támadás | 131 |

| Broadcast rohamok ARP-s visszaélésekkel | 132 |

| UDP Spoofing | 133 |

| A DNS mint biztonsági kockázat | 133 |

| DNS támadások | 134 |

| Az SMTP mint biztonsági kockázat | 1354 |

| Az SMTP elve | 136 |

| Mail-Spoofing | 136 |

| Telnet támadások | 136 |

| FTP támadások | 137 |

| A Network News Transfer Protocol | 138 |

| Az Exterior Gateway Protocol | 139 |

| A World Wide Web mint biztonsági kockázat | |

| Webböngészők mint veszélyforrások | 141 |

| Személyes adatok kifürkészése | 141 |

| A webböngészők megvédése | 144 |

| Webkiszolgálók elleni támadások | 144 |

| URL támadások | 1447 |

| CGI támadások | 145 |

| Biztonságos webkiszolgáló rendszerek konfigurálása | 146 |

| Secure Web: SSL és S-HTTP | 147 |

| SSl | 147 |

| Veszélyes keresőprogramok | 148 |

| A Java és az Activex mint biztonsági kockázat | |

| Java | 149 |

| Java programok | 149 |

| Java támadások | 151 |

| JavaScript | 153 |

| JavaScript támadások | 154 |

| DNA és ActiveX | 155 |

| Számítógépes és hálózati vírusok | |

| A vírusok terjedése | 156 |

| A vírusok különböző típusai | 158 |

| Boot-vírusok | 158 |

| Renszer- (klaszter-) vírusok | 158 |

| Programvírusok | 158 |

| Polimorf vírusok | 159 |

| Stealth-vírusok | 159 |

| Retro-vírusok | 159 |

| Adatvírusok | 159 |

| Trójaiak | 160 |

| Vírusgyárak | 160 |

| Antivírus-intézkedések | 160 |

| Vírusmegelőzések | 160 |

| Vírus-reakcióterv | 160 |

| antivírus tanácsadás | 161 |

| Antivírus szoftverek | 161 |

| Aláíráskeresés | 161 |

| Aktivitásszűrés | 163 |

| Változások figyelemmel kísérése | 163 |

| Antivírus programok internetes archívumai | 163 |

| Antivírus hírlevelek | 163 |

| Az internet és az intranet biztonsága: tervezés és megvalósítás | |

| Vállalati iráynelvek a hálózat biztonságáért | 165 |

| Célkitűzés | 165 |

| A kockázatok elemzése | 165 |

| A biztonsági irányelvek megfogalmazása | 166 |

| Biztonságos internetes architektúra megvalósítási terve | 170 |

| Funkcionális internetes biztonsági architektúra tervezése | 171 |

| A tűzfalrendszer megvalósítása | 171 |

| Üzemi folyamatok bevezetése | 172 |

| Tűzfalak: architektúra és működés | |

| A tűzfalak architektúrája | 173 |

| Hozzáférés-vezérlő rendszerek | 174 |

| A tűzfalrendszerek topológiája | 176 |

| Behatároló forgalomirányítók | 177 |

| Behatároló foralomirányítók biztosított közbenső hálózattal | 177 |

| Dual Home Bastion Hosts | 177 |

| A tűzfalak vezérlő és felügyelő funkciói | 180 |

| A tűzfalak korlátai | 180 |

| Csomagszűrő alapú tűzfalak | |

| Hidak az adathálózatokban | 181 |

| Hálózatok csatolása forgalomirányítók segítségével | 181 |

| Forgalomirányítók mint csomagszűrő tűzfalak | 182 |

| Számítógép alapú csomagszűrő rendszerek | 182 |

| A csomagszűrők elve | 183 |

| A bemenet szűrése az Address Spoofing elkerülése céljából | 183 |

| A TCP küldő és visszaigazoló csomagjainak megkülönböztetése | 184 |

| A szűrőfeltételek gyakorlati megvalósítása | 185 |

| A csomagszűrő konfigurációjának megtervezése | 187 |

| Stratégiák és modellek szűrők készítéséhez | 187 |

| A TFTP szűrése | 187 |

| X-Windows szűrők | 188 |

| PFTP szűrők | 188 |

| UDP szűrők | 189 |

| További fontos szűrők | 190 |

| Szegmentált IP csomagok szűrése | 190 |

| Csomgaszűrős tűzfalak topológiája | 190 |

| Csomagsuzűrők mint behatároló forgalomirányítók | 191 |

| Biztosított közbenső hálózato | 192 |

| Dual Home szűrők | 192 |

| Internet kapcsolatok szűrése: TCP Wrapper és Port Mapper | 193 |

| Belső tűzfalak | 194 |

| Internetes számok jegyzéke | 194 |

| Circuit Relay és Application Gateway tűzfalak | |

| Forgalommeghatározás: proxi kiszolgáló | 195 |

| Curcuit Relay kiszolgálók | 195 |

| Socks | 195 |

| UDP Relay kiszolgálók | 198 |

| IP emulátorok | 198 |

| Application Gateway kiszolgálók | 199 |

| A TIS tűzfalas szerszámkészlete UNIX rendszerekhez | 200 |

| Kriptográfia: biztonságos kommunikáció nem biztonságos hálózatokon | |

| Szimmetrikus titkosító eljárás: DES | 201 |

| A Data Encryption Standard | 201 |

| A MIT Kerberos titkosító rendzsere | 202 |

| Nyilvános kulcsú titkosító ljárások | 202 |

| Az RSA nyilvános kulcsú rendszer elleni támadások | 203 |

| Nyilvános kulcsok igazoltatás: digitális azonosítások | 204 |

| A titkosító rendszerek szabdalmi és exportkorlátozásai | 204 |

| Kulcsbiztonság: 40 bit kontra 128 bit | 206 |

| Pretty Good Privacy | 207 |

| Az e-mail titkosításának internetes szabványa: PEM | 207 |

| Seduece-Pem | 208 |

| S-MIME | 208 |

| Digitális aláírások | 209 |

| Messege Digests: a fájlok integritása | 210 |

| Betolakodást észlelő rendszerek (IDS) | |

| IDS: rendellenességek észlelése az adatforgalomban | 211 |

| IDS: betörésminták felismerése | 212 |

| IDS: platformok | 214 |

| Támadásszimulátorok | |

| Támadásszimulátorok - Attack Simulators | 215 |

| Felügyelőeszközök | 219 |

| TTY -Watcher és IP - Watcher | 217 |

| Rendszerintgritás vizsgálata: Tripwire | 218 |

| Merlin - a COPS, TAMU és Tripwire kezelőfelülete | 219 |

| Hálózati biztonság: szabványok és szervezetek | |

| A Narancs Könyv | 220 |

| Narancs Könyv: D osztályú rendszerek | 221 |

| Narancs Könyv: C osztályú rendszerek | 221 |

| Narancs Könyv: B osztályú rendszerek | 221 |

| Narancs Könyv: A osztályú rendszerek | 223 |

| A CCITSE Európára vonatkozó feltételkatalógusa | 223 |

| Az internet biztonsága: nemzetközi és nemzeti szervezetek | 224 |

| Deutsches Forschungsnetz és Computer Emergency Response Team | 224 |

| Bundesamt für Sicherheit in der Informationstechnik | 225 |

| A hálózati biztosnág nemzetközi szervezetei | 226 |

| Trendek és jövőbeli fejlesztések | |

| Mesterséges intelligenciára épülő tűzfalak és támadásfelismerés | 227 |

| A tűzfalak utáni korszak | 227 |

| Számítógépes és hálózati biztonság: szervezetek az interneten | |

| Számítógépes és hálózati biztonság: folyóiratok és archívumok | |

| Elektronikus hírlevelek az interneten | 230 |

| Német nyelvű szakfolyóiratok | 231 |

| Angol nyelvű szakfolyóiratok | 232 |

| Biztonsági szoftverarchívumok az interneten | 234 |

| Hírcsoportok az internetes biztonság témakörében | 235 |

| Levelezőlisták | 236 |

| Gyakran ismétlődő kérdések az interneten | 238 |

| Számítógépes és hálózati biztonság: irányelvek, szabványok | |

| ITU biztonsági szabványok | 242 |

| ANSI biztonsági szabványok | 243 |

| IEEE | 243 |

| Az USA védelmi minisztériuma | 243 |

| RSADSI-Public Key Cryptography Standards | 243 |

| A számítgépes biztonság feltételkatalógusai | 244 |

| Biztonsággal összefüggő RFC dokumentumok | 244 |

| USA - Federal Information Processing Standards | 248 |

| Ipari szabványok | 248 |

| Internetes számok jegyzéke | |

| Internetes protokollkódok | 249 |

| Foglalt TCP portszámok | 252 |

| ICMP hírek kódjai | 269 |

| Számítógépes és hálózati biztonság: útmutatók, dokumentációk | |

| Operációs rendszerek gyártói: útmutatók és szoftverjavítások | 272 |

| CERT Advisories | 272 |

| Gyártóspecifikus CERT bulletinek | 287 |

| Irodalom | |

| Tárgymutató |

Témakörök

Othmar Kyas

Othmar Kyas műveinek az Antikvarium.hu-n kapható vagy előjegyezhető listáját itt tekintheti meg: Othmar Kyas könyvek, művekMegvásárolható példányok

Nincs megvásárolható példány

A könyv összes megrendelhető példánya elfogyott. Ha kívánja, előjegyezheti a könyvet, és amint a könyv egy újabb példánya elérhető lesz, értesítjük.