1.072.878

kiadvánnyal nyújtjuk Magyarország legnagyobb antikvár könyv-kínálatát

VISSZA

A TETEJÉRE

JAVASLATOKÉszre-

vételek

Számítógép-hálózatok

| Kiadó: | Panem Könyvkiadó Kft. |

|---|---|

| Kiadás helye: | Budapest |

| Kiadás éve: | |

| Kötés típusa: | Fűzött kemény papírkötés |

| Oldalszám: | 939 oldal |

| Sorozatcím: | |

| Kötetszám: | |

| Nyelv: | Magyar |

| Méret: | 24 cm x 17 cm |

| ISBN: | 963-545-384-1 |

| Megjegyzés: | Fekete-fehér ábrákkal illusztrálva. |

naponta értesítjük a beérkező friss

kiadványokról

naponta értesítjük a beérkező friss

kiadványokról

Fülszöveg

Napjaink információtechnológiájának meghatározó komponense a hálózati technológia, sőt, napjainkban a "hálózat maga a számítógép". A számítógép-hálózat ma már jóval több néhány számítógép összekapcsolásánál. Új entitás, amely a körülöttünk lévő világot teljes mértékben megváltoztatja.A hálózati technológia radikális változásokon ment keresztül a könyv előző kiadása óta. Az 1990-es évek közepén sokféle LAN és WAN létezett, többféle protokollcsomaggal. Mára az egyetlen széles körben használt vezetékes LAN az Ethernet, és lényegében minden WAN kapcsolódik már az Internetre. Új fejlemény a vezeték nélküli hálózatok rendkívüli fejlődése, például a 802.11, a vezeték nélküli előfizetői hurkok, a 2G és 3G mobiltelefon-hálózatok, a Bluetooth, a WAP, az i-mód. Egyre növekvő fontosságú téma a biztonságtechnika is. Ennek megfelelően a jelen kiadás fő újdonságai:

- Nyilvános kapcsolt telefonhálózat, mobiltelefon-hálózat, kábeltévé

- ADSL, szélessávú vezeték nélküli átvitel, vezeték nélküli... Tovább

Fülszöveg

Napjaink információtechnológiájának meghatározó komponense a hálózati technológia, sőt, napjainkban a "hálózat maga a számítógép". A számítógép-hálózat ma már jóval több néhány számítógép összekapcsolásánál. Új entitás, amely a körülöttünk lévő világot teljes mértékben megváltoztatja.A hálózati technológia radikális változásokon ment keresztül a könyv előző kiadása óta. Az 1990-es évek közepén sokféle LAN és WAN létezett, többféle protokollcsomaggal. Mára az egyetlen széles körben használt vezetékes LAN az Ethernet, és lényegében minden WAN kapcsolódik már az Internetre. Új fejlemény a vezeték nélküli hálózatok rendkívüli fejlődése, például a 802.11, a vezeték nélküli előfizetői hurkok, a 2G és 3G mobiltelefon-hálózatok, a Bluetooth, a WAP, az i-mód. Egyre növekvő fontosságú téma a biztonságtechnika is. Ennek megfelelően a jelen kiadás fő újdonságai:

- Nyilvános kapcsolt telefonhálózat, mobiltelefon-hálózat, kábeltévé

- ADSL, szélessávú vezeték nélküli átvitel, vezeték nélküli MAN, DOCSIS

- MAC-alréteg, gigabites Ethernet, vezeték nélküli LAN, Bluetooth

- Szolgáltatásminőség, az integrált és differenciált szolgáltatások

- Forgalomirányítás ad-hoc hálózatokban, NAT, peer-to-peer hálózatok

DNS, e-levelezés, web, multimédia

- Statikus és dinamikus weblapok, HTTP, CGI-szkriptek, tartalomszolgáltató hálózatok, sütik, web caching

- XML, XSL, XHTML, PHP, vezeték nélküli web, i-mód, WAP, MP3, folyamszerű hangátvitel, internetes rádiózás, hangátvitel IP felett

- Biztonságtechnika alapelvei és alkalmazásai Vissza

Tartalom

| Előszó a magyar kiadáshoz | 15 |

| Előszó | 17 |

| Bevezetés | 21 |

| A számítógép-hálózatok használata | 22 |

| Üzleti alkalmazások | 23 |

| Otthoni alkalmazások | 26 |

| Mozgó felhasználók | 30 |

| Társadalmi vonatkozások | 33 |

| Hálózati hardver | 36 |

| Lokális hálózatok | 37 |

| Nagyvárosi hálózatok | 39 |

| Nagy kiterjedésű hálózatok | 40 |

| Vezeték nélküli hálózatok | 42 |

| Otthoni hálózatok | 45 |

| Összekapcsolt hálózatok | 47 |

| Hálózati szoftver | 48 |

| Protokollhierarchiák | 48 |

| A rétegek tervezési kérdései | 53 |

| Összeköttetés alapú és összeköttetés nélküli szolgálatok | 54 |

| Szolgálatprimitívek | 56 |

| A szolgálatok kapcsolata a protokollokkal | 59 |

| Hivatkozási modellek | 60 |

| Az OSI hivatkozási modell | 60 |

| A TCP/IP hivatkozási modell | 60 |

| Az OSI és a TCP/IP hivatkozási modell összehasonlítása | 67 |

| Az OSI hivatkozási modell és protokolljainak értékelése | 69 |

| A TCP/IP hivatkozási modell értékelése | 72 |

| Hálózati példák | 73 |

| Az Internet | 73 |

| Összeksöttetés alapú hálózatok: az X.25, a kerettovábbító és az ATM | 84 |

| Az Ethernet | 90 |

| Vezeték nélküli LAN-ok: 802.11 | 93 |

| A hálózatok szabványosítása | 96 |

| Ki kicsoda a távközlés világában? | 97 |

| Ki kicsoda a nemzetközi szabványosítás világában? | 99 |

| Ki kicsoda az Internet szabványosítási világában? | 101 |

| Mértékegységek | 103 |

| Röviden a továbbiakrúl | 104 |

| Összefoglalás | 105 |

| Feladatok | 107 |

| A fizikai réteg | 112 |

| Az adatátvitel elméleti alapjai | 112 |

| Fourier-analízis | 112 |

| Sávkorlátozott jelek | 113 |

| A csatorna maximális adatátviteli sebessége | 116 |

| Vezetékes átviteli közegek | 117 |

| Mágneses hordozó | 117 |

| Sodrott érpár | 118 |

| Koaxiális kábel | 119 |

| Fényvezető szálak | 120 |

| Vezeték nélküli adatátvitel | 127 |

| Az elektromágneses spektrum | 128 |

| Rádiófrekvenciás átvitel | 131 |

| Mikrohullámú átvitel | 132 |

| Infravörös és milliméteres hullámú átvitel | 135 |

| Látható fényhullámú átvitel | 135 |

| Kommunikációs műholdak | 137 |

| Geoszinkron műholdak | 138 |

| Közepes röppályás műholdak | 142 |

| Alacsony röppályás műholdak | 142 |

| A műholdak és a fényvezető szálak összehasonlítása | 145 |

| A nyilvános kapcsolt telefonhálózat | 146 |

| A távbeszélőrendszer felépítése | 147 |

| Távközlési politika | 150 |

| Az előfizetői hurok: modemek, ADSL- és vezeték nélküli megoldások | 152 |

| Trönkök és multiplexelés | 166 |

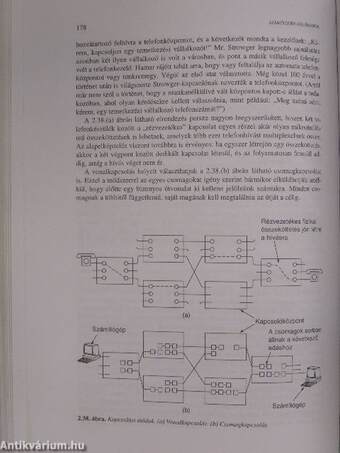

| Kapcsolási módok | 177 |

| A mobiltelefon-rendszer | 183 |

| Első generációs mobiltelefonok: analóg beszédátvitel | 184 |

| Második gernerációs mobiltelefonok: digitális beszédátvitel | 189 |

| Harmadik generációs mobiltelefonok: digitális beszéd- és adattovábbítás | 198 |

| Kábeltelevízió | 201 |

| Közösségi antennás televízió | 202 |

| Internet a kábelhálózaton | 203 |

| A spektrum kiosztása | 204 |

| Kábelmodemek | 206 |

| A kábeles és az ADSL összeköttetések összehasonlítása | 208 |

| Összefoglalás | 210 |

| Feladatok | 211 |

| Az adatkapcsolati réteg | 218 |

| Az adatkapcsolati réteg tervezési szempontjai | 218 |

| A hálózati rétegnek nyújtott szolgálatok | 219 |

| Keretezés | 222 |

| Hibakezelés | 226 |

| Forgalomszabályozás | 226 |

| Hibajelzés és -javítás | 227 |

| Hibajavító kódok | 228 |

| Hibajelző kódok | 230 |

| Elemi adatkapcsolati protokollok | 234 |

| Korlátozás nélküli szimplex protokoll | 239 |

| Szimplex megáll-és -vár protokoll | 240 |

| Szimplex protokoll zajos csatornához | 242 |

| Csúszóablakos protokollok | 246 |

| Egybites csúszóablakos protokoll | 248 |

| Az n visszalépést alkalmazó protokoll | 251 |

| szelektív ismétlést alkalmazó protokoll | 257 |

| Protokollok helyességvizsgálata | 263 |

| Véges állapotú automata modellek | 263 |

| Petri-háló modellek | 266 |

| Példák adatkapcsolati protokollokra | 269 |

| HDLC - magas szintű adatkapcsolat-vezérlés | 269 |

| Az Internet adatkapcsolati rétege | 272 |

| Összefoglalás | 277 |

| Feladatok | 278 |

| A közegelérési alréteg | 283 |

| A csatornakiosztás problémája | 284 |

| Statikus csatornakiosztás LAN-ok és MAN-ok esetén | 284 |

| Dinamikus csatornakiosztás LAN-ok és MAN-ok esetén | 285 |

| Többszörös hozzáférésű protokollok | 287 |

| ALOHA | 287 |

| Vivőjel-érzékeléses többszörös hozzáférésű protokollok | 292 |

| Ütközésmentes protokollok | 295 |

| Korlátozott versenyes protokollok | 298 |

| Hullámhosszosztásos többszörös hozzáférési protokollok | 301 |

| Vezeték nélküli LAN-protokollok | 304 |

| Ethernet | 308 |

| Ethernet-kábelezés | 308 |

| Manchester kódolás | 312 |

| Az Ethernet MAC-protokollja | 313 |

| A kettes exponenciális visszalépéses algoritmus | 316 |

| Az Ethernet teljesítménye | 317 |

| Kapcsolt Ethernet | 319 |

| Gyors Ethernet | 321 |

| Gigabites Ethernet | 324 |

| Az IEEE 802.2 szabvány: logikai kapcsolatvezérlés | 328 |

| Visszatekintés az Ethernetre | 329 |

| Vezeték nélküli LAN-ok | 330 |

| A 802.11 protokollkészlete | 331 |

| A 802.11 fizikai rétege | 332 |

| A 802.11 MAC alrétegének protokollja | 334 |

| A 802.11 keretszerkezete | 338 |

| Szolgálatok | 339 |

| Szélessávú vezeték nélküli hálózatok | 341 |

| A 802.11 és a 802.16 összehasonlítása | 342 |

| A 802.16 protokollkészlete | 343 |

| A 802.16 fizikai rétege | 344 |

| A 802.16 MAC alrétegének protokollja | 346 |

| A 802.16 keretszerkezete | 348 |

| BLUETOOTH | 349 |

| A Bluetooth felépítése | 350 |

| Bluetooth-alkalmazások | 351 |

| A Bluetooth rádiós rétege | 354 |

| A Bluetooth alapsávi rétege | 354 |

| A Bluetooth L2CAP rétege | 355 |

| A Bluetooth keretszerkezete | 355 |

| Kapcsolás az adatkapcsolati rétegben | 357 |

| Hidak 802.x és 802.y hálózatok között | 359 |

| Helyi hálózatok összekapcsolása | 361 |

| Feszítőfás-hidak | 363 |

| Távoli hidak | 365 |

| Ismétlők, elosztók, hidak, kapcsolók, routerek és átjárók | 365 |

| Virtuális LAN-ok | 368 |

| Összefoglalás | 376 |

| Feladatok | 378 |

| A hálózati réteg | 384 |

| A hálózati réteg tervezési kérdései | 384 |

| Tárol-és-továbbít típusú csomagkapcsolás | 384 |

| A szállítási rétegnek nyújtott szolgálatok | 385 |

| Az összeköttetés nélküli szolgálat megvalósítása | 386 |

| Az összeköttetés alapú szolgálat megvalósítása | 388 |

| A virtuális áramkör és a datagram alapú alhálózatok összehasonlítása | 389 |

| Forgalomirányító algoritmusok | 391 |

| Az optimalitási elv | 393 |

| Legrövidebb útvonal alapú forgalomirányítás | 394 |

| Elárasztás | 397 |

| távolságvektor alapú forgalomirányítás | 398 |

| Kapcsolatállapot alapú forgalomirányítás | 401 |

| Hierarchikus forgalomirányítás | 407 |

| Adatszóró forgalomirányítás | 409 |

| Többesküldéses forgalomirányítás | 411 |

| Forgalomirányítás mozgó hosztok esetében | 413 |

| Forgalomirányítás ad hoc hálózatokban | 416 |

| Csomópontkeresés egyenrangú (peer-to-peer) hálózatokban | 422 |

| Torlódásvédelmi algoritmusok | 426 |

| A torlódásvédelem alapelvei | 428 |

| Torlódásmegelőző módszerek | 430 |

| Torlódásvédelem virtuális áramkör alapú alhálózatokban | 431 |

| Torlódásvédelem datagram alapú alhálózatokban | 433 |

| Terhelés eltávolítása | 436 |

| Dzsitterszabályozás | 438 |

| A szolgálat minősége | 439 |

| Követelmények | 439 |

| Jó szolgálatminőséget biztosító megoldások | 441 |

| Integrált szolgáltatások | 452 |

| Differenciált szolgásltatások | 455 |

| Címkekapcsolás és MPLS | 458 |

| Hálózatok összekapcsolása | 461 |

| Miben különböznek a hálózatok? | 462 |

| Hogyan lehet összekapcsolni a hálózatokat? | 463 |

| Egymás után kapcsolt virtuális áramkörök | 465 |

| Összeköttetés nélküli hálózatok kapcsolódása | 466 |

| Alagút típusú átvitel | 468 |

| Forgalomirányítás összekapcsolt hálózatokban | 469 |

| Darabokra tördelés | 470 |

| Hálózati réteg az Interneten | 474 |

| Az IP-protokoll | 476 |

| IP-címek | 480 |

| Az Internet vezérlő protokolljai | 492 |

| OSPF - belső átjáró protokoll | 498 |

| BGP - külső átjáró protokoll | 502 |

| Többesküldés az Interneten | 505 |

| Mobil IP | 506 |

| IPv6 | 508 |

| Összefoglalás | 517 |

| Feladatok | 518 |

| A szállítási réteg | 526 |

| A szállítási szolgálat | 526 |

| A felső rétegeknek nyőjtott szolgálatok | 526 |

| Szállítási szolgálati primitívek | 528 |

| Berkeley TCP-primitívek | 531 |

| Csatlakozó-programozási példa: egy internetes állományszerver | 533 |

| A szállítási protokollok elemei | 537 |

| Címzés | 538 |

| Összeköttetés létesítése | 542 |

| Az összeköttetés bontása | 547 |

| Forgalomszabályozás és pufferelés | 551 |

| Nyalábolás | 555 |

| Összeomlás utáni helyreállítás | 556 |

| Egyszerű szállítási protokoll | 558 |

| A példa szolgálati primitívjei | 558 |

| A példa szállítási entitása | 560 |

| A példa mint véges állapotú gép | 568 |

| Az Internet szállítási protokolljai: az UDP | 570 |

| Bevezetés az UDP-be | 571 |

| Távoli eljáráshívás | 572 |

| Valós idejű szállítási protokoll | 574 |

| Az Internet szállítási protokollja: a TCP | 578 |

| A TCP bemutatása | 578 |

| A TCP szolgálati modell | 579 |

| A TCP-protokoll | 581 |

| A TCP-szegmens fejrésze | 582 |

| TCP-összeköttetés létesítése | 585 |

| TCP-összeköttetés lebontása | 586 |

| TCP-összeköttetés-kezelés modellje | 587 |

| TCP átviteli politika | 589 |

| A TCP torlódáskezelése | 593 |

| A TCP időzítéskezelése | 596 |

| Vezeték nélküli TCP és UDP | 598 |

| Tranzakciós TCP | 601 |

| Teljesítőképesség | 602 |

| A számítógép-hálózatok teljesítőképesség-problémái | 603 |

| A hálózati teljesítőképesség mérése | 606 |

| Rendszertervezés a teljesítőképesség növelésére | 609 |

| Gyors TPDU-feldolgozás | 612 |

| Gigabites hálózatok protokolljai | 616 |

| Összefoglalás | 619 |

| Feladatok | 620 |

| Az alkalmazási réteg | 626 |

| DNS - a körzeti névkezelő rendszer | 626 |

| A DNS-névtér | 627 |

| Erőforrás-nyilvántartás | 629 |

| Névszerverek | 633 |

| Elektronikus levél | 635 |

| Architektúra és szolgáltatások | 637 |

| A felhasználói ügynök | 639 |

| Üzenetformátumok | 641 |

| Üzenettovábbítás | 649 |

| Végső kézbesítés | 652 |

| A Világháló (World Wide Web) | 658 |

| A Web felépítésének áttekintése | 659 |

| Statikus dokumentumok a Weben | 677 |

| Dinamikus webdokumentumok | 691 |

| HTTP - a hipertext átviteli protokoll | 700 |

| Teljesítménynövelés | 706 |

| A vezeték nélküli Web | 712 |

| Multimédia | 723 |

| Bevezetés a digitális hang világába | 723 |

| Hangtömörítés | 725 |

| Hangközvetítés | 728 |

| Internetes rádió | 732 |

| IP-n keresztül történő hangátvitel | 735 |

| Bevezetés a mozgóképekhez | 742 |

| Mozgókép-tömörítés | 745 |

| Hálózati videózás | 753 |

| MBone - Digitális adatszóró gerinchálózat | 760 |

| Összefoglalás | 764 |

| Feladatok | 765 |

| Hálózati biztonság | 772 |

| Kriptográfia | 775 |

| Bevezetés a kriptográfiába | 776 |

| Helyettesítő kódolók | 778 |

| Keverő kódolók | 780 |

| Egyszer használatos bitminta | 781 |

| Két alapvető kriptográfiai elv | 786 |

| Szimmetrikus kulcsú algoritmusok | 788 |

| DES - az adattitkosítási szabvány | 790 |

| AES - a fejlett titkosítási szabvány | 793 |

| Titkosítási módok | 797 |

| Egyéb kódolók | 802 |

| Kriptoanalízis | 803 |

| Nyilvános kulcsú algoritmusok | 804 |

| RSA | 805 |

| Más nyilvános kulcsú eljárások | 807 |

| Digitális aláírások | 807 |

| Szimmetrikus kulcsú aláírások | 808 |

| Nyilvános kulcsú aláírások | 809 |

| Üzenet pecsétek | 811 |

| A születésnap támadás | 815 |

| A nyilvános kulcsok kezelése | 817 |

| Tanúsítványok | 818 |

| X.509 | 819 |

| Nyilvános kulcs infrastruktúrák | 821 |

| A kommunikáció biztonsága | 824 |

| IPsec | 824 |

| Tűzfalak | 829 |

| Virtuális magánhálózatok | 831 |

| Vezeték nélküli biztonság | 833 |

| Hitelességvizsgáló protokollok | 838 |

| Osztott titkos kulcson alapuló hitelességvizsgálat | 839 |

| Osztott kulcs létesítése: A Diffie-Hellman-féle kulcscsere | 843 |

| Hitelességvizsgálat kulcsszétosztó központ alkalmazásával | 845 |

| Hitelességvizsgálat kerberos alkalmazásával | 848 |

| Hitelességvizsgálat nyilvános kulcsú titkosítással | 850 |

| Az e-levelek biztonsága | 851 |

| PGP - elég jól biztosított személyiségi jog | 852 |

| PEM - megnövelt személyiségi jogokat biztosító levél | 856 |

| S/MIME | 857 |

| A Web biztonsága | 857 |

| Fenyegetések | 858 |

| Biztonságos névkezelés | 859 |

| SSL - a biztonságos csatlakozóréteg | 866 |

| A hordozható kódok biztonsága | 870 |

| Társadalmi kérdések | 873 |

| A személyiségi jogok védelme | 873 |

| Szólásszabadság | 876 |

| A szerzői jogok | 880 |

| Összefoglalás | 883 |

| Feladatok | 884 |

| Ajánlott olvasmányok és irodalomjegyzék | 891 |

| Javaslatok a továbbolvasáshoz | 891 |

| Bevezetés és általános művek | 892 |

| A fizikai réteg | 893 |

| Az adatkapcsolati réteg | 896 |

| A közegelérési alréteg | 896 |

| A hálózati réteg | 898 |

| A szállítási réteg | 900 |

| Az alkalmazási réteg | 900 |

| Hálózati biztonság | 902 |

| Irodalomjegyzék | 904 |

| Tárgymutató | 921 |

Témakörök

Andrew S. Tanenbaum

Andrew S. Tanenbaum műveinek az Antikvarium.hu-n kapható vagy előjegyezhető listáját itt tekintheti meg: Andrew S. Tanenbaum könyvek, művekMegvásárolható példányok

Nincs megvásárolható példány

A könyv összes megrendelhető példánya elfogyott. Ha kívánja, előjegyezheti a könyvet, és amint a könyv egy újabb példánya elérhető lesz, értesítjük.